Viele Schweizer KMU sehen sich als zu klein, um ein echtes Ziel für Cyberangriffe zu sein. Doch genau diese Einschätzung macht sie angreifbar. Denn in der Praxis sind es nicht Banken oder Konzerne, die täglich von Ransomware, Social Engineering oder Datendiebstahl betroffen sind, sondern Unternehmen mit 10 bis 200 Mitarbeitenden, ungesicherten Zugängen und gewachsenen IT-Strukturen ohne Sicherheitskonzept.

Dabei ist IT-Sicherheit keine Frage der Unternehmensgrösse, sondern der Klarheit. Wer weiss, welche Risiken bestehen und welche Massnahmen greifen, reduziert die Angriffsfläche deutlich. Diese Checkliste liefert einen strukturierten Einstieg und hilft, bestehende Schutzmassnahmen realistisch zu bewerten und gezielt zu verbessern.

Warum KMUs in der Schweiz besonders gefährdet sind

Viele kleinere Unternehmen verlassen sich auf einzelne IT-Anbieter, überlastete interne Zuständige oder veraltete Standardlösungen. Das sorgt für operative Funktionalität, aber selten für Sicherheit. Besonders typisch:

- Veraltete Betriebssysteme, die nicht mehr gepatcht werden

- Unklare Zuständigkeiten, z. B. bei Zugriffsrechten oder Updates

- Fehlende Backups oder Restore-Tests – obwohl Daten zentral sind

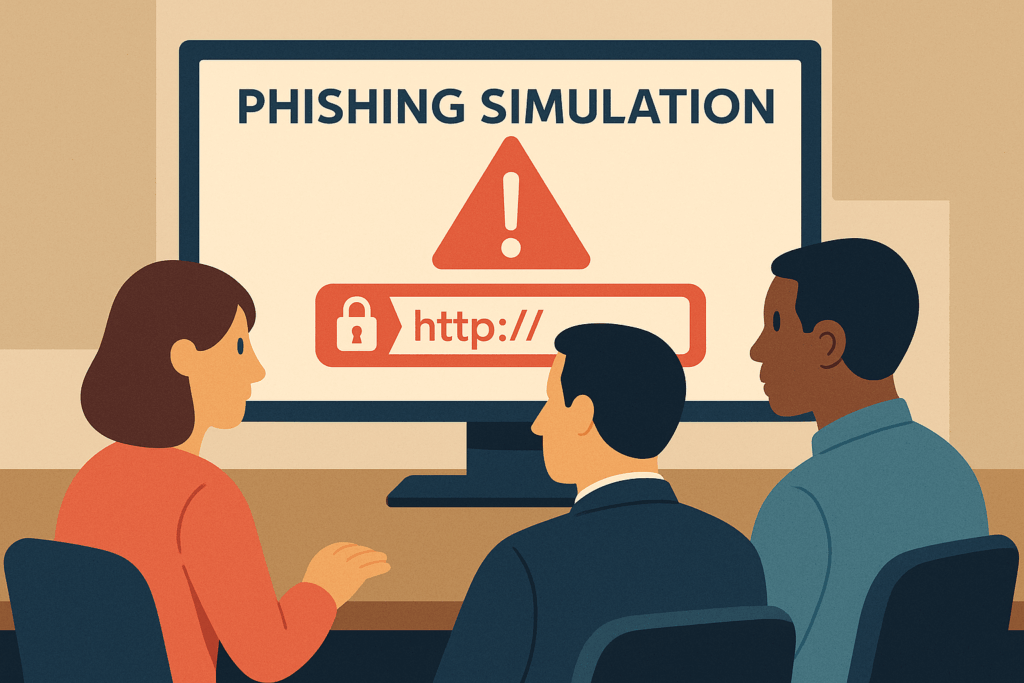

- Keine Awareness bei Mitarbeitenden für Phishing, Passwortsicherheit oder Datenweitergabe

Zugleich glauben viele Unternehmen, der Standort Schweiz sei automatisch mit mehr Sicherheit verbunden. Doch Angriffe unterscheiden nicht nach Topografie. Wer Microsoft 365, Dropbox, Webshops oder Remote-Zugänge nutzt, ist genauso angreifbar wie jedes Unternehmen im Ausland.

Hinzu kommt: Cyberversicherungen verlangen heute häufig den Nachweis grundlegender technischer und organisatorischer Schutzmassnahmen. Wer das versäumt, steht im Ernstfall allein da, nicht nur finanziell.

Die 10 wichtigsten Punkte einer Cybersecurity-Checkliste für KMU

Eine effektive Cybersecurity beginnt nicht mit Tools, sondern mit Transparenz. Was ist vorhanden? Was ist kritisch? Was ist angreifbar? Diese 10 Punkte helfen, zentrale Risiken zu erkennen und zu adressieren:

- Bestandsaufnahme: Was ist eigentlich da?

– Übersicht über Geräte, Software, Netzwerke, Cloud-Dienste, Domains

– Dokumentation in einfacher, nachvollziehbarer Form - Sichere Passwörter und Zwei-Faktor-Authentifizierung (2FA)

– Keine geteilten Passwörter

– 2FA für E-Mail, Cloud, Remote-Logins, Admin-Zugänge verpflichtend - Aktuelle Software und Betriebssysteme

– Updates automatisiert, dokumentiert, kontrolliert

– Keine veralteten Windows-Versionen, keine ungewarteten Webserver - Zugriffsrechte nach dem „Need to know“-Prinzip

– Mitarbeitende haben nur Zugriff auf das, was sie benötigen

– Rollenbasierte Freigaben statt Vollzugriff für alle - Regelmässige, automatisierte Backups

– Lokal und extern gespeichert

– Wiederherstellung regelmässig getestet - Netzwerk- und Gerätesicherheit

– Firewall, VPN, segmentiertes WLAN (z. B. für Gäste), Gerätemanagement

– Firmenhandys und -laptops mit Sicherheitsprofilen versehen - Awareness-Training für alle Mitarbeitenden

– Erkennen von Phishing-Mails, Umgang mit sensiblen Daten

– Meldewege für Vorfälle sind klar kommuniziert - IT-Dienstleister mit klarer Rollenverteilung

– Wer macht was? Wer hat Zugriff? Welche Leistungen sind dokumentiert?

– Verträge mit SLA, keine unbegrenzten Admin-Rechte externer Anbieter - Notfallplan bei Sicherheitsvorfällen

– Wer wird informiert? Welche Systeme werden geprüft?

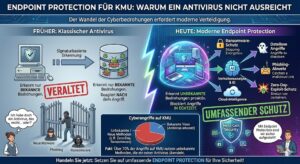

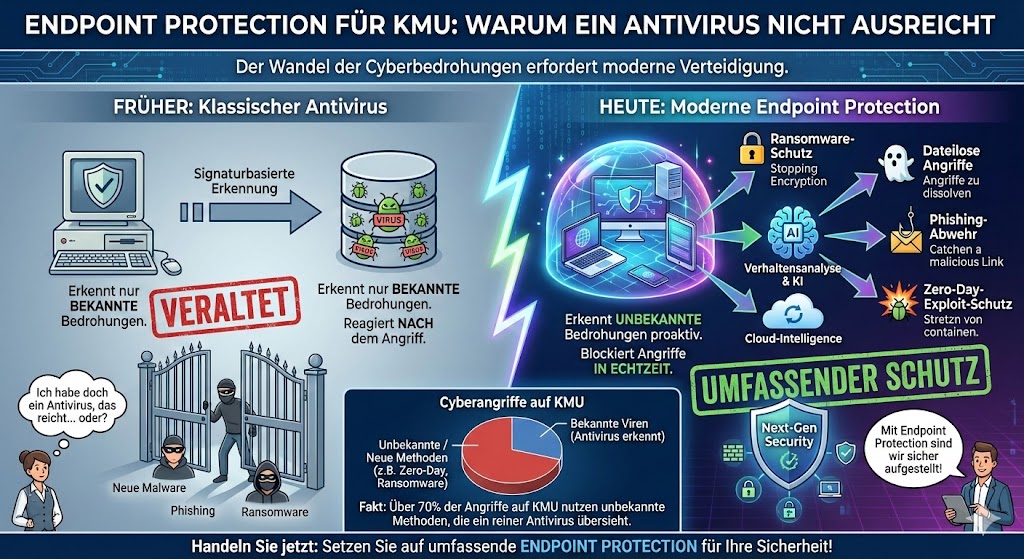

– Vorlagen für Kommunikation mit Kunden, Partnern, Behörden - Technische Schutzmassnahmen – aber passend zum Unternehmen

– Antivirus, EDR, DNS-Filter, E-Mail-Gateways etc.

– Auswahl nach Risiko, nicht nach Produktbroschüre

Die Checkliste ersetzt kein detailliertes Sicherheitskonzept, aber sie deckt zentrale Schwächen auf und liefert konkrete Handlungsfelder. Ziel ist kein Perfektionsanspruch, sondern realistische Sicherheit mit Augenmass.

So setzen Sie die Checkliste ohne Überforderung um

Gerade kleinere Unternehmen schrecken davor zurück, „noch eine Baustelle“ aufzumachen. Cybersecurity klingt nach viel Technik, langen Projekten und hohen Kosten. In der Praxis lässt sich jedoch mit gezielten Schritten viel erreichen, auch ohne komplette Neuausrichtung.

- Priorisieren Sie pragmatisch:

Beginnen Sie mit dem, was schnell Wirkung zeigt, z. B. Passwortmanagement, 2FA und Backup-Struktur. Oft lassen sich hier innerhalb weniger Tage spürbare Verbesserungen erzielen. - Nutzen Sie bestehende Ressourcen:

Viele technische Schutzfunktionen sind bereits in Tools enthalten, die ohnehin im Einsatz sind, etwa in Microsoft 365 oder bei Firewall-Anbietern. Entscheidend ist, dass sie konfiguriert und kontrolliert werden. - Beziehen Sie Ihre Mitarbeitenden aktiv ein:

Sicherheit ist keine IT-only-Frage. Mitarbeitende, die verstehen, warum bestimmte Regeln gelten, halten sich eher daran und melden Verdachtsmomente frühzeitig. - Holen Sie punktuell externe Unterstützung:

Nicht alles muss intern gelöst werden. Für spezifische Themen wie Patchmanagement, Backup-Konfiguration oder Awareness-Training kann externe Hilfe sinnvoll sein, ohne gleich ganze Systeme auszulagern.

Cybersecurity ist kein Projekt mit Enddatum, aber sie lässt sich in Etappen umsetzen. Entscheidend ist, dass Sie anfangen. Denn viele Schäden entstehen nicht durch gezielte Hightech-Angriffe, sondern durch ungenutzte Basis-Schutzmassnahmen.

Wie externe Unterstützung sinnvoll eingebunden werden kann

Nicht jede Massnahme der Checkliste muss intern gelöst werden und nicht jedes KMU verfügt über eigene IT-Ressourcen. In vielen Fällen ist punktuelle Unterstützung sinnvoll: etwa bei der Einrichtung von Backups, dem Aufsetzen eines einfachen Rechtekonzepts oder bei Schulungen zur IT-Sicherheit.

Wichtig dabei ist: Externe Hilfe sollte keine Abhängigkeit erzeugen, sondern ihre vorhandenen Strukturen gezielt ergänzen. Gerade bei grundlegenden Themen wie Patchmanagement, Zugriffsverwaltung oder Awareness-Training kann eine pragmatische Zusammenarbeit viel bewirken, ohne die Kontrolle aus der Hand zu geben.

Wir von n’guard unterstützen Ihre KMU gerne punktuell und unabhängig: bei der Absicherung einzelner Schwachstellen, bei Awareness-Formaten oder bei der strukturierten Umsetzung einzelner Punkte dieser Checkliste: immer mit dem Ziel, vorhandene Strukturen zu stärken, nicht zu ersetzen.