Phishing ist kein IT-Problem, es ist ein Führungsproblem. Die meisten Angriffe auf kleine und mittlere Unternehmen (KMU) gelingen nicht, weil jemand leichtgläubig war oder ein Virenscanner versagt hat. Sie gelingen, weil Prozesse fehlen, Zuständigkeiten unklar sind und Warnzeichen nicht ernst genommen werden.

Phishing hat sich professionalisiert. Angriffe sind heute gezielt, technisch unauffällig und oft täuschend plausibel. Sie richten sich an spezifische Rollen im Unternehmen, zum Beispiel in der Buchhaltung, im Einkauf, in der Assistenz der Geschäftsführung. Genau dort, wo Entscheidungen getroffen und Gelder bewegt werden.

Dieser Artikel zeigt, wie Sie Phishing erkennen, bevor es zur Bedrohung wird. Mit systematischer Früherkennung, abgestimmten Abläufen, geschultem Personal und gezieltem Technologieeinsatz. Denn entscheidend ist nicht, ob eine Phishing-Mail ankommt, sondern ob sie durchkommt.

Phishing ist längst präzise organisiert – und KMU sind Hauptziel

Aktuelle Phishing-Kampagnen sind nicht mehr allgemein gehalten, sondern exakt auf das Zielunternehmen zugeschnitten. Angreifer nutzen öffentlich zugängliche Informationen: Impressen, Social-Media-Profile, Branchenmeldungen, Stellenausschreibungen. Daraus entstehen glaubwürdige E-Mails mit echtem Kontextbezug von vermeintlichen Lieferanten, interne Anfragen, Vertragsabstimmungen.

Aber warum gerade KMU? Weil sie oft hybride IT-Strukturen nutzen (interne Systeme + Cloud-Dienste), keine dedizierten Security-Teams haben und organisatorisch unterbesetzt sind. Viele KMU arbeiten mit veralteten Kommunikationswegen, unsicheren Dateiformaten oder freigegebenen Postfächern. Das erleichtert gezielte Angriffe.

Die häufigsten Formen:

- Business Email Compromise (BEC): Täuschend echte Anweisungen im Namen der Geschäftsleitung

- Credential Harvesting: Login-Masken für Office 365, Dropbox oder interne ERP-Systeme

- QR-Phishing: QR-Codes auf gefälschten Rechnungen oder in E-Mails, die auf manipulierte Logins führen

- Vishing & Callback-Phishing: Anrufe, bei denen sich Angreifer als IT-Support ausgeben – oft mit Verweis auf zuvor gesendete E-Mails

Die Gefahr liegt nicht im Einzelfall, sondern in der Systematik. Wer die Struktur dahinter versteht, kann rechtzeitig gegensteuern.

Früherkennung statt Reaktion. Was Unternehmen proaktiv tun müssen

Phishing-Früherkennung bedeutet: potenzielle Angriffe erkennen, bevor sie Schaden anrichten. Das funktioniert nur, wenn Ihre Unternehmensprozesse darauf ausgelegt sind. Entscheidend ist, dass keine Einzelperson allein verantwortlich gemacht wird, sondern das System die Entscheidung absichert.

Drei Prinzipien stehen im Zentrum:

- Kanaltrennung für kritische Kommunikation

Zahlungsfreigaben, Passwortänderungen oder Zugangsvergaben dürfen nicht ausschliesslich per E-Mail erfolgen. Interne Systeme, sichere Messenger oder ein definiertes Rückrufverfahren sind Pflicht. - Rollenklarheit und Freigabestufen

Wer darf was freigeben? Ab welcher Summe ist ein zweiter Blick vorgeschrieben? Gibt es dokumentierte Vertretungsregelungen? Wenn nicht, wird jede Phishing-Mail zur Einladung. - Melde- und Eskalationsmechanismen

Verdachtsmomente müssen gemeldet werden können. Schnell und ohne Bürokratie. Ein Button im E-Mail-Client, ein internes Ticketsystem oder eine IT-Hotline mit klarer Reaktionszeit machen den Unterschied.

Ein funktionierendes Frühwarnsystem erkennt nicht nur einzelne Vorfälle, es identifiziert Muster. Und das geht nur mit strukturiertem, dokumentiertem Vorgehen.

Mitarbeitende stärken – mit praxisnaher Awareness, die wirkt

Sicherheitsbewusstsein entsteht nicht über Nacht. Es entwickelt sich durch klare Informationen, wiederkehrende Impulse und eine Unternehmenskultur, in der Fragen erlaubt sind und Mitdenken erwünscht ist.

Entscheidend ist, dass Awareness nicht als zusätzliche Belastung empfunden wird, sondern als hilfreicher Bestandteil des Arbeitsalltags. Moderne Formate setzen auf gezielte, praxisnahe Lerneinheiten, die Mitarbeitende dort abholen, wo sie stehen. Unabhängig von ihrer Rolle oder IT-Erfahrung.

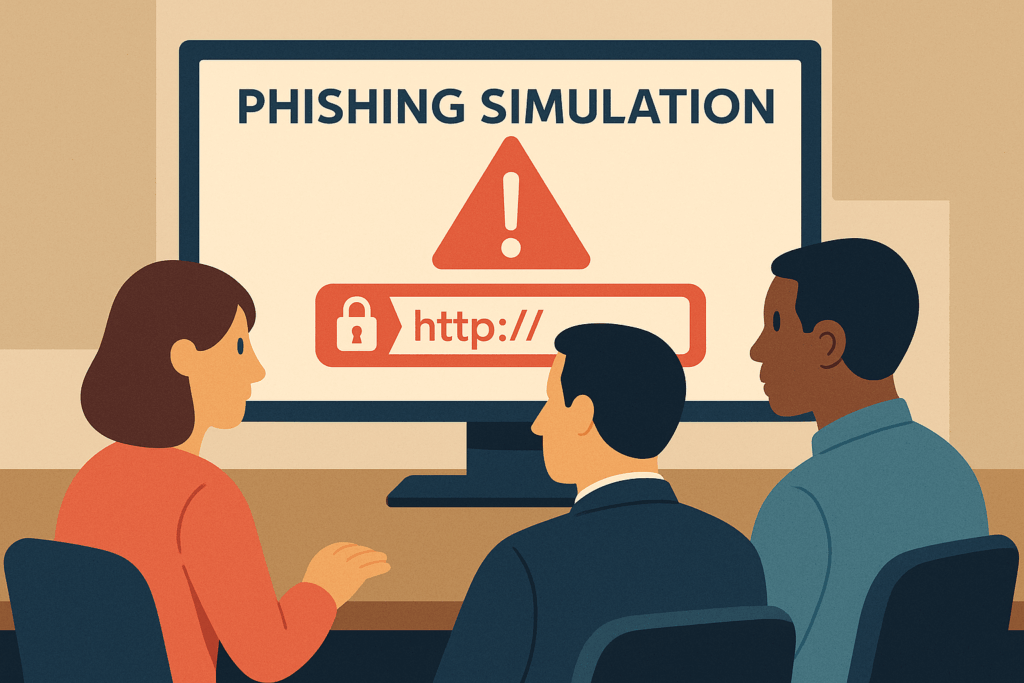

Was sich in der Praxis bewährt:

- Kurze, regelmäßige Lernformate, die einfach in den Arbeitsalltag integrierbar sind

- Realitätsnahe Phishing-Simulationen, die konkrete Lernsituationen schaffen und reflektierbar machen

- Positiver Umgang mit Fehlern, der das Melden von Unsicherheiten erleichtert und aktives Mitdenken fördert

- Sichtbare Kommunikation zu aktuellen Risiken, z. B. durch IT-Hinweise, Intranet-Beiträge oder kurze Status-Updates

Awareness funktioniert besonders gut, wenn sie lebendig bleibt und nicht als Einbahnstraße endet. Rückfragen, Feedback und Erfahrungsberichte aus dem Team sind wertvolle Indikatoren, um das Sicherheitsverhalten nachhaltig zu stärken.

Wie n’cloud und n’guard Sie dabei unterstützen: Unsere Awareness-Trainings sind speziell auf die Bedürfnisse von KMU zugeschnitten: verständlich, direkt umsetzbar und eng mit der Praxis verknüpft. Ob als interaktive Online-Module, Schulungen vor Ort oder gezielte Kampagnen. Wir helfen Ihnen, ein Bewusstsein zu schaffen, das über einzelne Maßnahmen hinausgeht.

Sicherheitskultur entsteht Schritt für Schritt. Mit der richtigen Begleitung wird sie nicht zum zusätzlichen Aufwand, sondern zum selbstverständlichen Teil Ihrer Organisation. Wir von n’guard begleiten Sie gern – verlässlich, verständlich und lösungsorientiert.

Technik gezielt einsetzen

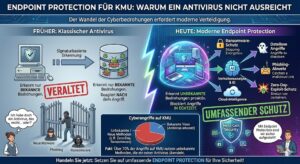

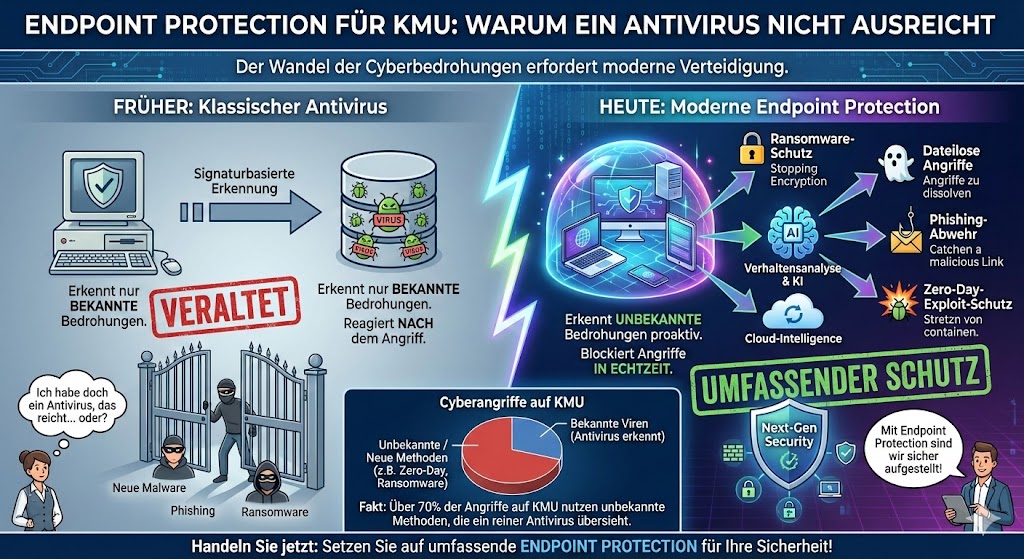

Technologie spielt eine zentrale Rolle in der Phishing-Abwehr, wenn sie richtig eingebunden ist. Viele KMU setzen auf „Plug & Pray“-Lösungen: ein Antivirenprogramm, ein Spamfilter. Und sonst nichts. Das reicht nicht.

Wirkungsvoll ist Technologie dann, wenn sie Teil eines Sicherheitskonzepts ist:

- E-Mail-Gateways mit Anhangsanalyse und URL-Rewriting

Gefälschte Links und gefährliche Anhänge werden bereits vor Zustellung entschärft. - Sandboxing von Anhängen

Office-Dokumente oder PDFs werden vor dem Öffnen automatisch in isolierten Umgebungen getestet. - Endpoint Detection & Response (EDR)

Verdächtige Aktivitäten wie ungewöhnliche Loginzeiten oder unerwartete Dateiübertragungen werden automatisch erkannt und gemeldet. - Zwei-Faktor-Authentifizierung – ohne Ausnahme

Login-Daten alleine dürfen keinen Zugang ermöglichen. Besonders Cloud-Dienste und Admin-Zugänge müssen zwingend abgesichert sein.

Aber: Technik ist kein Ersatz für Prozesse. Ein gut konfigurierter E-Mail-Filter verhindert keinen Überweisungsvorgang, der per WhatsApp freigegeben wurde. Und ein SIEM-System bringt nichts, wenn niemand auf die Alarme reagiert.

Phishing wird bleiben. Die Frage ist nur, ob Ihr Unternehmen vorbereitet ist. Wenn Sie Ihre Strukturen auf den Prüfstand stellen und echte Resilienz aufbauen wollen, begleiten wir Sie gern: technisch fundiert, organisatorisch durchdacht, ohne leere Versprechen.