Lange galt in der IT-Sicherheit ein zentrales Prinzip: Wer sich einmal im Unternehmensnetzwerk authentifiziert hatte, durfte sich weitgehend frei darin bewegen. Interne Verbindungen galten als vertrauenswürdig, externe hingegen als potenziell gefährlich. Doch dieses Modell stammt aus einer Zeit, in der Netzwerke abgeschlossen, Arbeitsplätze stationär und Systeme überschaubar waren.

Heute ist vieles anders. Mitarbeitende arbeiten im Homeoffice oder von unterwegs. Daten liegen in der Cloud, auf lokalen Servern, in SaaS-Anwendungen. Die klassische Netzwerkgrenze hat sich aufgelöst und mit ihr das Vertrauen, das einst in die „innere Sicherheit“ gesetzt wurde.

Zero Trust Security antwortet auf diese veränderten Rahmenbedingungen mit einem grundlegend anderen Sicherheitskonzept. Statt Vertrauen vorauszusetzen, fordert es: „Never trust, always verify.“ Was einfach klingt, bedeutet in der Umsetzung einen Paradigmenwechsel. Und ist gleichzeitig ein pragmatischer Weg, mit den Herausforderungen moderner IT-Umgebungen umzugehen.

Was bedeutet Zero Trust Security – und warum ist das Modell aktueller denn je?

Zero Trust Security ist kein Produkt, sondern ein strategischer Sicherheitsansatz. Er basiert auf der Annahme, dass kein Benutzer, kein Gerät und keine Verbindung per se vertrauenswürdig ist, auch nicht innerhalb des eigenen Netzwerks. Vertrauen muss jederzeit neu verdient werden, durch Identitätsprüfung, Kontextbewertung und kontinuierliche Überwachung.

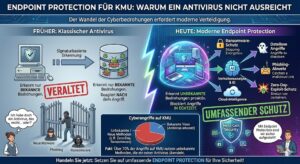

Besonders seit 2020 hat das Modell stark an Bedeutung gewonnen. Die schnelle Verlagerung ins Homeoffice, die zunehmende Cloud-Nutzung und die gestiegene Zahl an gezielten Angriffen auf mittelständische Unternehmen machen deutlich: Die klassische Firewall reicht nicht mehr aus. Was früher als „sicherer Perimeter“ gedacht war, hat in der Praxis Risse bekommen. Oft dort, wo niemand hinschaut.

Zero Trust Security setzt genau hier an: Sicherheit wird nicht mehr durch Standort oder Netzwerk definiert, sondern durch klare Regeln, überprüfbare Identitäten und kontinuierliches Monitoring.

Die zentralen Prinzipien von Zero Trust im Unternehmensalltag

Der Kern von Zero Trust Security lässt sich in drei Leitprinzipien zusammenfassen:

- Verifizieren statt vertrauen

Jede Zugriffsanfrage, ob von innen oder aussen, wird überprüft. Dabei zählt nicht nur das Passwort, sondern auch der Kontext: Ist das Gerät bekannt? Ist der Zugriff für diese Rolle plausibel? Ist der Standort ungewöhnlich? - Zugriff nur nach dem Prinzip des geringstmöglichen Privilegs

Benutzende erhalten nur genau die Rechte, die sie für ihre Tätigkeit benötigen. Dauerhafte Admin-Rechte oder globale Freigaben werden vermieden. Rechte werden regelmässig überprüft und bei Bedarf entzogen. - Segmentierung und kontinuierliche Überwachung

Netzwerke werden in kleinere, logisch getrennte Bereiche aufgeteilt (Mikrosegmentierung). So lässt sich die Ausbreitung eines Angriffs eindämmen, selbst wenn ein Zugang kompromittiert wurde. Gleichzeitig werden Aktivitäten laufend protokolliert und analysiert.

Diese Prinzipien lassen sich auf verschiedene Bereiche der IT anwenden. Vom Zugriff auf Dateien bis zur Nutzung von Cloud-Anwendungen, vom Verhalten einzelner Endgeräte bis zur Verwaltung von Administrationsrechten.

Welche Vorteile Zero Trust für KMU konkret bringt

Zero Trust Security mag auf den ersten Blick wie ein Konzept für Grossunternehmen wirken. Doch gerade kleine und mittlere Unternehmen (KMU) profitieren davon, weil sie oft nicht über eigene Security-Teams verfügen und sich auf einfache, aber wirksame Schutzmechanismen verlassen müssen.

Die wichtigsten Vorteile im Überblick:

- Reduzierung der Angriffsfläche

Durch die Einschränkung von Rechten und die konsequente Überprüfung jeder Verbindung sinkt die Wahrscheinlichkeit, dass sich ein Angreifer im System ausbreiten kann, auch bei kompromittierten Zugangsdaten.

- Schutz vor Insider-Bedrohungen

Nicht jede Gefahr kommt von aussen. Mitarbeitende mit zu vielen Rechten oder unabsichtliches Fehlverhalten können grosse Schäden verursachen. Zero Trust setzt hier gezielt Grenzen.

- Mehr Transparenz und bessere Nachvollziehbarkeit

Durch die Protokollierung von Zugriffen und Entscheidungen entsteht ein klareres Bild der IT-Nutzung im Unternehmen. Im Ernstfall lässt sich schnell nachvollziehen, was passiert ist. Ein Vorteil für die interne Aufarbeitung ebenso wie für Audits oder rechtliche Anforderungen.

- Erfüllung regulatorischer Anforderungen

Gerade im Kontext des neuen Schweizer Datenschutzgesetzes (revDSG) oder der DSGVO in Europa sind Nachvollziehbarkeit, Zugriffskontrolle und Schutzmassnahmen zentrale Punkte. Zero Trust schafft hierfür eine belastbare Grundlage.

- Besserer Schutz bei Homeoffice und Cloud-Nutzung

Die klassische VPN-Lösung kommt in modernen Szenarien oft an ihre Grenzen. Zero Trust ermöglicht es, Benutzer gezielt und sicher in einzelne Dienste oder Anwendungen zu lassen. Unabhängig davon, wo sie sich befinden oder welches Gerät sie verwenden.

Was Unternehmen bei der Einführung beachten sollten

Zero Trust Security ist kein Schalter, den man umlegen kann. Es ist ein Konzept, das sich schrittweise in die vorhandene IT-Struktur integrieren lässt. Wichtig ist dabei ein realistischer und strategisch sinnvoller Einstieg.

- Ist-Analyse und Priorisierung

Welche Systeme sind besonders kritisch? Welche Benutzergruppen haben viele oder unklare Rechte? Welche Anwendungen sind bereits cloudbasiert? Eine Bestandsaufnahme hilft, erste Massnahmen gezielt umzusetzen. - Identitätsmanagement als Basis

Ohne klare Identitäten lässt sich Zero Trust nicht umsetzen. Unternehmen sollten sicherstellen, dass Benutzerkonten eindeutig zugewiesen, regelmässig überprüft und bei Bedarf automatisiert gesperrt werden können. Multi-Faktor-Authentifizierung sollte der Standard sein, nicht die Ausnahme. - Schrittweise Einführung statt Komplettumbau

Zero Trust lässt sich modular denken. Beispielsweise kann mit besonders sensiblen Anwendungen begonnen werden oder mit Benutzergruppen, die erhöhtes Risiko darstellen. Wichtig ist: Jede Verbesserung zählt, auch kleine. - Integration in bestehende Sicherheitslösungen

Zero Trust ersetzt keine bestehenden Massnahmen, sondern ergänzt sie. Ein gutes Patch-Management, Endpoint-Schutz oder ein gut konfiguriertes Firewall-System bleiben wichtig. Zero Trust hilft dabei, diese sinnvoll zu verknüpfen. - Kommunikation und Schulung

Die Einführung neuer Sicherheitsmechanismen kann auf Widerstand stossen, etwa, wenn Prozesse komplexer werden oder Gewohnheiten hinterfragt werden. Transparente Kommunikation, verständliche Regeln und gezielte Schulungen helfen, Akzeptanz zu schaffen.

Zero Trust Security ist keine Box, die man kauft und anschliesst. Es ist ein Denkmodell, das sich auf viele Bereiche der Unternehmens-IT anwenden lässt. Wer beginnt, in Zero-Trust-Kategorien zu denken, verändert langfristig die Art, wie Sicherheit im Unternehmen verstanden und gelebt wird.